과제 수행을 위한 기본 설정

R1

R1(config)#int g0/0

R1(config-if)#ip addr 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#int g0/1

R1(config-if)#ip addr 20.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config)#ip route 50.1.1.0 255.255.255.0 10.1.1.254

R1(config)#ip route 30.1.1.0 255.255.255.0 20.1.1.254

R3

R3(config)#int g0/1

R3(config-if)#ip addr 20.1.1.254 255.255.255.0

R3(config-if)#no sh

R3(config-if)#int g0/0

R3(config-if)#ip addr 30.1.1.254 255.255.255.0

R3(config-if)#no sh

R3(config)#ip route 50.1.1.0 255.255.255.0 20.1.1.1

A

A(config)#int g0/0

A(config-if)#ip addr 30.1.1.2 255.255.255.0

A(config-if)#no sh

A(config)#ip route 50.1.1.0 255.255.255.0 30.1.1.254

R2

R2(config)#int g0/0

R2(config-if)#ip addr 10.1.1.254 255.255.255.0

R2(config-if)#no sh

R2(config-if)#int g0/1

R2(config-if)#ip addr 40.1.1.254 255.255.255.0

R2(config-if)#no sh

R2(config)#ip route 30.1.1.0 255.255.255.0 10.1.1.1

R2(config)#ip route 50.1.1.0 255.255.255.0 40.1.1.1

R4

R4(config)#int g0/1

R4(config-if)#ip addr 40.1.1.1 255.255.255.0

R4(config-if)#no sh

R4(config)#int g0/0

R4(config-if)#ip addr 50.1.1.254 255.255.255.0

R4(config-if)#no sh

R4(config)#ip route 30.1.1.0 255.255.255.0 40.1.1.254

B

B(config)#int g0/0

B(config-if)#ip addr 50.1.1.2 255.255.255.0

B(config-if)#no sh

B(config)#ip route 30.1.1.0 255.255.255.0 50.1.1.254

과제 1: 서버 설정(B의 설정은 A와 같음)

목표: A, B 라우터에 대해 다음의 서비스를 설정합니다

Telnet, SSH, HTTP, HTTPS, DNS 서버

결과: 각 라우터에 서비스를 활성화하고, 서비스가 정상적으로 작동되는지 확인합니다.

#ssh, telnet 설정

A(config)#username ccna privilege 15 password ccna

A(config)#ip domain-name cisco.com

A(config)#hostname A

A(config)#crypto key generate rsa modulus 1024

A(config)#line vty 0 4

A(config-line)#login local

A(config-line)#transport input all

#http, https, dns 설정

A(config)#ip http server

A(config)#ip http secure-server

A(config)#ip http authentication local

A(config)#ip dns server

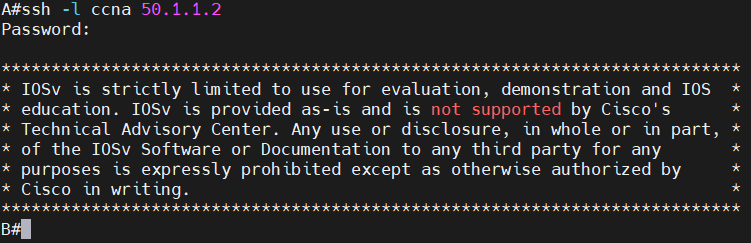

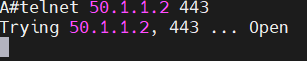

#정상 작동 확인

과제 2: 포트 스캐닝

목표: 우분투 기반의 Docker 환경을 사용하여, A와 B 라우터의 열려 있는 포트를 탐지합니다.

도구: ping, nmap

결과 A, B 라우터에 대한 포트 스캔을 수행하고, 열려 있는 포트와 서비스를 문서화합니다.

과제 3: 프로토콜 접속 테스트

목표: A, B 라우터가 서로 상대 라우터의 다양한 프로토콜로 접속 가능한지 테스트합니다.

프로토콜: Telnet, SSH, HTTP, HTTPS, DNS

결과: 각 프로토콜에 대해 A에서 B, B에서 A로 접속 테스트를 수행합니다.

A

B

과제 4: 패킷 탐지(SW1의 설정은 SW2와 같음)

목표: SW1, SW2 스위치에서 span 설정을 통해 네트워크 패킷을 탐지합니다.

도구: Wireshark, Tcpdump

결과: SPAN 설정을 통해 트래픽을 미러링하고, wireshark나 tcpdump를 사용하여 패킷을 캡쳐하고 분석합니다.

SW2

SW2(config)#monitor session 1 source interface g0/0

SW2(config)#monitor session 1 destination interface g0/2

*

SW2(config)#momitor session 1 source interface g0/0 both

both -> 송수신 둘 다 가져온다.

*tcpdump = tcpdump -i eth0 (현재 상황에선 i 옵션 생략 가능)

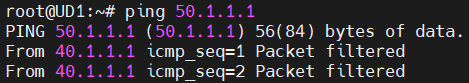

과제 5: 내부 라우터 보안 설정

목표: R3, R4 내부 라우터에 액세스 리스트를 설정하여 특정 트래픽을 차단하거나 허용합니다.

5.1: 해커(도커)로부터 서버로 들어오는 패킷 차단

5.2: 내부에서 시작하는 응답 패킷 허용, 나머지 차단

결과: 액세스 리스트를 사용하여 보안 정책을 구현하고, 해당 설정의 영향을 검증합니다.

R3

#5.1

R3(config)#ip access-list extended PERMIT

R3(config-ext-nacl)#10 deny ip host 50.1.1.1 host 30.1.1.1 //30.1.1.2

R3(config-ext-nacl)#20 permit ip any any

R3(config-ext-nacl)#int g0/1

R3(config-if)#ip access-group PERMIT in

#5.2

R3(config-ext-nacl)#no 10

R3(config-ext-nacl)#no 20

R3(config-ext-nacl)#10 permit icmp any 30.1.1.0 0.0.0.255 echo-reply

R3(config-ext-nacl)#20 deny ip any any

R3(config-ext-nacl)#no 10

R3(config-ext-nacl)#10 permit tcp any 30.1.1.0 0.0.0.255 established

R4

#5.1

R4(config)#ip access-list extended PERMIT

R4(config-ext-nacl)#10 deny ip host 30.1.1.1 host 50.1.1.1 //50.1.1.2

R4(config-ext-nacl)#20 permit ip any any

R4(config-ext-nacl)#int g0/1

R4(config-if)#ip access-group PERMIT in

#5.2

R4(config-ext-nacl)#no 10

R4(config-ext-nacl)#no 20

R4(config-ext-nacl)#10 permit icmp any 50.1.1.0 0.0.0.255 echo-reply #icmp

R4(config-ext-nacl)#20 deny ip any any

R4(config-ext-nacl)#no 10

R4(config-ext-nacl)#10 permit tcp any 50.1.1.0 0.0.0.255 established #Telnet, SSH

tcpdump

문제1.

50.1.1.2 호스트가 포트 80 또는 443 포트를 사용하는 트래픽만 캡쳐 한후, 파일로 저장하시오. (10개 패킷만)

UD4: tcpdump -Xc 10 'src 50.1.1.2 and (port 80 or port 443)' -w output.pcap

UD2: nping --tcp -p 80 30.1.1.1

UD4: tcpdump -r output.pcap

문제 2.

50.1.1.0/24 서브넷에서 ssh 포트를 사용하는 트래픽만 캡쳐 한후, 파일로 저장하시오.(5개 패킷만)

UD4: tcpdump -Xc 5 'net 50.1.1.0/24 and port 22' -w output2.pcap

UD2: nping --tcp -p 22 30.1.1.1

UD4: tcpdump -r outpu2t.pcap

'네트워크 > lab' 카테고리의 다른 글

| VLAN, Trunk (0) | 2024.04.22 |

|---|---|

| RIP (0) | 2024.04.17 |

| [240409] (0) | 2024.04.09 |

| [240408] (0) | 2024.04.08 |

| IPv4, IPv6 (0) | 2024.04.05 |